刑法论文:暗网恐怖主义犯罪的特点分析

来源:985论文网 添加时间:2020-01-08 15:02

一、引言

“9·11”事件后,网络在恐怖主义爆发、弥散中的作用日渐显现,甚至直接成为恐怖主义的助推器[1].网络恐怖主义犯罪也成为当今社会一种新的犯罪类型,影响着国家的安全稳定。随着国际社会的重视,执法部门与网络恐怖主义犯罪的斗争强度不断提高。法国从2015年3月到2016年2月间共查封了60个涉嫌纵容或宣传恐怖主义的非法网站。2015年6月到2016年2月间,推特 (Twitter)冻结了12.5万个涉及恐怖主义的账户。我国2015年12月27日颁布的《反恐怖主义法》规定对网络恐怖主义犯罪行为给予严厉制裁。一方面,这些措施打击了网络恐怖主义犯罪,遏制了网络恐怖主义的发展;另一方面,不断强化的网络管制将恐怖主义推向了更深层的网络---暗网 (dark web)。

2015年11月15日 , 伊 斯 兰 国 的 宣 传 机构---生活媒体中心 (Al- Hayat media center)在Shamikh论坛上发布了伊斯兰国在暗网上的新网站,并解释了访问的方法。该网站是目前已知的第一个被证实的由恐怖组织使用的暗网网站,网络内容包含伊斯兰国对巴黎暴恐事件的声明和表态,以及与“圣战”相关的歌曲和诗歌,内容被译为英语、土耳其语和俄语等多国语言[2].部分研究者和记者一直认为恐怖组织在暗网上拥有宣传网站,但之前从未出现确凿证据。该网站的发现证实了他们的判断,表明网络恐怖主义犯罪已经延伸到了“暗网世界”.

全面认识网络恐怖主义犯罪在“暗网世界”呈现的形式和特点,对新形势下打击网络恐怖主义犯罪和制定反恐措施都具有重要意义。当前,国内相关研究缺失,国外研究多侧重于对暗网犯罪及应对措施的研究,对恐怖主义与暗网关系的研究相对零散[3-5],缺少系统研究暗网恐怖主义犯罪形式与特点的文献。

二、暗网恐怖主义犯罪解析

“暗网恐怖主义犯罪”特指暗网上的网络恐怖主义犯罪,即cyber terrorism crimes on the darkweb.由于国内文献中未出现对这种网络犯罪形式的专门论述,研究者对这一犯罪形式未达成统一称呼,故在此笔者将其译作“暗网恐怖主义犯罪”.为厘清这一概念的具体内涵,本文抽丝剥茧,先讨论网络恐怖主义和暗网的具体内涵,然后从网络恐怖主义对暗网的需求分析入手阐释研究“暗网恐怖主义犯罪”的意义所在。

(一) 网络恐怖主义犯罪的意涵分析

网络恐怖主义犯罪特指网络空间中的恐怖主义犯罪。国际上对其概念界定存在分歧,尚未达成广泛一致。具体而言,本文认为原因主要有以下两个方面:一是对其“属概念”---恐怖主义犯罪的认知存在分歧。美国恐怖主义研究专家沃尔特·拉奎尔 (Walter Laqueur) 曾指出:“没有一个定义能够涵盖历史上所有曾出现过的恐怖主义。”[6]根据研究方法的不同以及政治立场的差异,学者、国际组织乃至各国政府对恐怖主义犯罪的解读莫衷一是,从而导致对其“种概念”---网络恐怖主义犯罪的界定无法统一。二是对概念中“网络”的认知存在分歧。部分学者将网络恐怖主义犯罪等同于恐怖主义性质的网络袭击,把“网络”认定为攻击目标和受侵害的对象,认为只有直接引起网络瘫痪、信息破坏的暴力攻击型网络活动才属于网络恐怖主义犯罪。如,文献[7]认为网络恐怖活动是非政府团体或者秘密组织实施的有预谋的、有政治动机的针对信息、计算机系统、计算机程序和数据的袭击,引起对非战斗目标的暴力活动。这种观点实际上缩小了网络恐怖主义犯罪的范畴。对于网络恐怖主义犯罪而言,恐怖组织的终极目的并非破坏网络,而是以此为手段向公众、政府传递恐吓以达成政治上的诉求。

本文认为网络恐怖主义犯罪应该包括针对网络的恐怖主义犯罪和利用网络的恐怖主义犯罪两个方面。网络既是攻击目标,也是实施犯罪的媒介和平台。因此,网络恐怖主义犯罪除包括网络恐怖袭击外,也应包括网上散布恐怖信息、组织恐怖活动、购置非法物资以及进行违法的资金转移等等。联合国反恐任务实施力量工作组 (CTTTF) 将网络恐怖主义犯罪界定为四类行为,包括网络恐怖袭击、利用互联网传播恐怖活动相关非法信息、利用互联网进行恐怖活动联络和资助恐怖活动、利用互联网收集信息和获取技术[8].德国马克斯普朗克刑法研究所所长乌里奇·西贝尔 (Ulrich Sieber) 教授将网络恐怖主义犯罪界定为出于恐怖主义目的使用互联网的三类行为,包括利用互联网对计算机系统实施破坏性攻击、通过互联网向公众传播非法内容,以及以计算机为基础进行策划与支援恐怖活动的其他行为[9].这些界定虽然内容不同,但均包含以网络为攻击目标和以网络为媒介平台两个层面的犯罪行为。

(二) 暗网与深网的辨析

网络“无疆界,零距离,即时性”的特征和“联通、聚合、共享”的作用为恐怖活动提供了绝佳的宣传和辅助工具。但是,网络并非是无人管制、绝对自由的,网络执法人员利用信息技术和政府权威对网络内容进行审查,搜集反恐情报,关停恐怖组织网站,查封恐怖分子的账号。博弈与斗争之中,恐怖组织为确保恐怖活动的安全顺利,开始转向监管强度较弱、匿名性更强的网络世界--暗网。

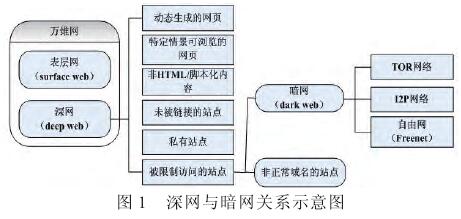

Tor官网将暗网定义为“无法轻易通过公共互联网访问,且通常需要借助特殊软件 (如Tor浏览器 等) 进 入 的 网 站 的 集 合。”[10]丹 尼 尔·摩 尔(Daniel Moore) 认为暗网指支持加密隐藏站点的特殊网络[4].帕特里克·塔克尔 (Patrick Tucker)将暗网定义为能够掩盖服务器IP地址的网站,认为“与其说暗网是一种网络,不如说是一种实现网上匿名的方法。”[11]可见,对于暗网的界定在“技术细节”的描述方面存在差异,但整体上研究者对暗网的特点描述趋同,认为基于“匿名服务”的安全性是暗网的独特优势。目前暗网主要包括Tor网络、I2P网络和自由网,其中Tor网络规模最大,I2P网络次之[10].

经常与暗网混淆的概念是深网 (deep web),指不能用搜索引擎搜索到的网站的集合。深网也被称作“不可见网”,与之相对的能够被检索到的网站集合称为表层网 (Surface web),也被称作“可见网”[12].深网的容量很大,学者巴克尔 (Barker)称“网络整体的容量要是搜索引擎能够搜到的内容容量的500倍”[13].文献[3]将深网分为动态生成的网页、特定情景可浏览的网页、非HTML/脚本化内容、未被链接的站点、私有站点、被限制访问的站点六类。

暗网属于深网的一部分,是其子类“被限制访问的站点”中的一种。由于暗网本身匿名性的特点,暗网规模很难精准计算。研究者认为“暗网规模要比深网小得多,也很有可能小于‘表层网'.”[10]图1展示了暗网与深网的关系。

(三) 网络恐怖主义犯罪对暗网的需求分析

网络恐怖主义犯罪对暗网的需求可以分为两个方面:一是对匿名行动的安全需求,二是对文化认同的心理需求。

1.对匿名行动的安全需求

对网络恐怖主义犯罪而言,“匿名性”既可以保证其利用网络计划、组织、实施犯罪的安全,又可以助其逃避法律制裁。表层网本身并不具备匿名机制,恐怖组织在其上的活动容易受到执法部门的监管,网络行为容易受到跟踪、追溯和分析。与表层网不同,暗网的设计初衷便是为使用者提供“匿名服务”,如由美国海军研究实验室研发、2002年开始投入使用的Tor网络,旨在实现各个节点之间的虚拟通信,以逃避网络监控工具的监管;I2P网络本身便是一项匿名网络项目,其应用包括匿名上网、聊天、撰写博客和信息传输等。正如一些支持者所言,“匿名性是暗网的灵魂”,是其有别于深网和表层网的本质特点,而这种特点正是网络恐怖主义犯罪迫切需要的。

2.对文化认同的心理需求

现实世界中,不同的国家拥有不同的文化,网络世界亦然。拥有相同兴趣爱好、价值观念的同质人群在网络上构成了自己的社区,将网络世界分割成一个个相互分离的领地。与现实世界地理空间意义上的“领地边界”不同,网络世界不同领地的边界是由文化塑造的。根据亚文化理论,社会存在着一种主流文化,也存在着各种不同的属于不同群体的亚文化。对伊斯兰原教旨主义、犹太教复国主义或白人基督教 (原教旨主义) 极度狂热的宗教亚文化,誓死要谋求建立单一制民族独立国家的极端民族主义的民族亚文化,以及特别崇尚暴力倾向与尚武精神的暴力亚文化,都对恐怖主义活动的滋生、蔓延与泛滥有着重要的基础性的内在推动作用,为人们从事恐怖暴力活动提供了重要的道德信念[14].在主流文化占主导地位的表层网上,恐怖分子所持有的文化倾向往往受到排斥和消解;而在暗网中,由于匿名服务的保护,违背社会主流文化和正常秩序的越轨行为 (deviant bhaviour) 得到了更多的生存空间。被少数人认同的恐怖组织亚文化便可以在此生根发芽,吸引“志同道合”之人而不断提高文化影响力,而影响力的提高又进一步增强了对恐怖分子的吸引力。在这种循环往复中,暗网为恐怖主义亚文化营造的生态系统,得以不断优化和完善。

三、网络恐怖主义犯罪在暗网上的表现形式

虽然理论上暗网为网络恐怖主义犯罪提供了得天独厚的条件,但是由于暗网的匿名保护以及域名的频繁变更,犯罪证据难以收集,导致暗网上的犯罪行为难以证实。到目前为止,被明确证实的恐怖组织利用暗网实施犯罪的案件并不多见。但是,随着网络侦察技术的提升,本文认为,最终被证实的犯罪案件在一定时期内应呈上升趋势。如科罗拉多州 科 罗 拉 多 大 学 (Colorado Colorado SpringsUniversity) 艾丁教授 (Edin) 所言,“情报专家不能忽视匿名服务的潜力,以及它们对ISIS和其他恐怖组织的吸引力。”研究网络恐怖主义犯罪在暗网上的表现形式,可以从理论上指导实践,对网络反恐具有积极意义。

(一) 利用比特币进行资金筹集

比特币 (Bit Coin) 是由具有关联性的64位数字组成一个网络域名地址的虚拟电子货币,已成为当今互联网金融的一种新的表现形式[15].由于完全是靠点对点的对接进行交易,不需要买卖双方的个人信息,所以用比特币进行交易具有匿名性特点。传统的资金流转有两种方案:一是哈瓦拉网络,二是传统的银行业务。哈瓦拉网络严重依赖于经纪人之间的信任关系,并且不如线上交易快捷,限制了资金筹集和支付,延缓了恐怖活动进程。银行系统利用成熟的国际标准来进行高效的跨国资金转移。但对于恐怖组织而言,银行面临着严格的政府监管,诉诸于银行会导致身份信息暴露,威胁资金转移的安全及人身安全。比特币相对上述两种方式,在技术层面兼顾了效率与安全,为资金流转的双方提供身份掩护的同时,又具备线上交易的快捷优势。

一名假名为Amreeki Witness的伊斯兰信徒在网上发表文章《Bitcoin wa Sadaqat al- Jihad》(英文 译 名 为《Bitcoin and the Charity of ViolentPhysical Struggle》,比特币与为暴力斗争捐助),文中,作者以一名比特币用户的身份介绍了比特币交易的匿名性特点,并倡议支持者通过比特币实施捐助;美国KRDO第十三新闻频道曾报道有用户声称见到过允许访问者捐助比特币给恐怖组织的网站;德国之声也报道过伊斯兰国使用虚拟货币的情况,发现“一个伊斯兰国的比特钱包曾在一个月内收到过价值2300万美元的比特币”;打击伊斯兰国的黑客组织Ghost Sec曾跟踪到一个价值300万美元的比特币钱包[16].尽管这些案例证明了比特币已经成为恐怖组织筹集资金的渠道之一,但需要明确的是,比特币带来的收益只是恐怖组织经济来源的一部分,甚至是一小部分,恐怖组织依旧主要依靠旧有的传统方式筹集资金,如绑架、勒索、走私、石油出售、器官交易等。

(二) 利用镜像网站进行思想传播

暗网登录需要额外工具,并且网站域名难以记忆,导致暗网访问者相对表层网要少得多。并且由于暗网中复杂安全机制的设计,暗网访问速度明显要比表层网慢,一定程度上削弱了用户访问暗网的兴趣。受众数量的制约极大削弱了暗网的宣传功能,因此,暗网并不适合作为恐怖组织的宣传主力军,而更像是“后备军和应急部队”.恐怖组织将表层网的资源备份到暗网网站上,当表层网的网站被关停时,可通过匿名论坛、聊天室或者e- mail发布暗网上镜像网站链接地址,指引成员和支持者前往新的“阵地”.

2015年12月15日被发现的伊斯兰国暗网网站便是一个镜像网站。该网站镜像了许多公告栏的信息,包括多年来积累的多国语言翻译的视频和文件。2016年4月29日,另外两个伊斯兰国的暗网网站被发现,与前一个网站相比,网站并不完整且内容简单[17].

(三) 利用黑市平台进行物资购置

暗网的匿名性既为激进者提供了言论自由的沃土,也为一些非法活动提供了平台,黑市交易平台便是其中重要一种。与表层网上拥有易贝(ebay)、亚马逊 (Amazon) 等交易平台一样,暗网上也存在着类似的交易平台,如Agora,丝路(Silk Road)、 Alpha Bay、 Crypto Market等 等。这些平台在提供合法商品服务的同时,也提供各种违法的商品服务,包括毒品、枪械、色情制品、失窃账号、虚假护照以及黑客雇佣等等。这些非法服务同样可被恐怖组织和孤狼恐怖分子轻易获得,故印度时报记者Arun Dev将暗网称作“恐怖分子的购物天堂”[19].虽然这些网站触犯法律,但由于暗网匿名技术的保护,查封关停非常困难。如丝路 (Silk Road) 网站于2012年10月2日被美国联邦调查局 (FBI) 以打击犯罪活动为由关停,之后在一个月内又出现了丝路2.0网站。FBI用了一年时间跟踪用户和服务器,最终于2014年10月6日再次将其查封,但如今丝路3.0版本又重新恢复上线[18].

文献[20]研究了16个暗网购物平台在2013年到2015年的运转情况,发现平台的主要交易物品为各类毒品。摇头丸与大麻分别占据了25%的交易份额,而枪支交易所占比例很小,与电器、烟草、药物一起占交易额的3%.目前尚未发现被官方证实的恐怖分子在暗网上购买武器的证据。

四、暗网恐怖主义犯罪的特点分析

(一) 隐蔽性

相对表层网上的恐怖主义犯罪,暗网恐怖主义犯罪在方法手段上呈现更强的隐蔽性。暗网技术(如Tor) 允许用户匿名浏览网站而不会泄露隐私,并且允许任何人创建无法跟踪的服务器以进行匿名活 动。互 联 网 服 务 提 供 商 (Internet ServiceProviders, ISPs)、执法部门甚至软件的开发者都不能监控路由信息,无法得知服务器的位置以及操作者的真实身份。这种匿名服务导致恐怖组织犯罪行为和犯罪人员身份的双重隐蔽性,下面以Tor为例进行说明。首先,Tor连接建立以后,服务器和用户的所有通信和交互都是经过加密的,恐怖主义组织可以绕过执法部门的内容审查技术发表极端言论,也可以不留痕迹地进行非法交易和犯罪谋划,使得犯罪行为具有很强的隐蔽性;另外,Tor的网站域名并不对应一个确切的可定位的IP地址,Tor的洋葱路由机制使得用户IP地址同样很难跟踪。这种架构使得暗网恐怖主义犯罪人员处于隐蔽状态,很难被追究法律责任。

美国国防部高级研究计划局 (DARPA) 承担一项名为“MEMEX”的项目,致力于研究对Tor用户“去匿名化”的方法[21].联邦调查局 (FBI)、国家安全局 (NSA)、国土安全局 (DHS) 都承担有研究Tor弱点和漏洞的相关项目,大型网络黑市“丝路”创始人乌布利希 (Ulbricht) 的被捕便是其取得的重要成果之一。尽管如此,到目前为止,Tor的核心框架依然是安全的,用户通过更新升级Tor程序仍能有效保证行为和身份的隐蔽性,执法部门研究漏洞与Tor开发者填补漏洞之间的对抗仍将继续下去。

(二) 技术性

相对表层网恐怖主义犯罪,暗网恐怖主义犯罪在实现途径上呈现更高的技术性。表层网上,恐怖组织可以通过google浏览需要的网站,通过face-book、 twitter等社交网站进行思想宣传和通信联络。这些成熟的商业化网络平台和网络工具面向普通民众,界面友好,操作简单,不需要复杂设置即可熟练使用。而对于暗网恐怖主义犯罪而言,匿名性的保障需求提升了技术的门槛,原因有以下两点:一是匿名性服务需要通过专门软件提供。用户需要运用Tor、I2P、freenet等程序才能匿名进入暗网,并且在进入之前需要一些基本的设置,这便提高了操作的复杂程度。二是暗网提供的匿名性并非一成不变。在与执法部门研究弱点漏洞、研究“去匿名化”方法等措施的博弈过程中,匿名性只是个相对的概念。为提高匿名和安全程度,用户需要经常更新工具,并且需要熟悉各种辅助软件,提升了使用暗网的技术门槛。

(三) 辅助性

相对表层网上的恐怖主义犯罪,暗网恐怖主义犯罪在功能上呈现辅助性。根据伦敦国王学院战争研究系托马斯·瑞德 (Thomas Rid) 的研究,“虽然深网上的违法犯罪行为不胜枚举,但恐怖组织利用深网实施犯罪的证据到目前为止非常少见。”[4]一方面是因为暗网的匿名性阻碍了调查,另一方面也反映在网络恐怖主义犯罪中,暗网恐怖主义犯罪并非占据主导地位。

资金募集方面,比特币捐赠并没有打破传统资金筹集方式 (如绑架、勒索、走私等) 的优势地位;物资购置方面,暗网上的黑市交易并非不可替代,很多资源包括枪械、火药都可以通过线下手段获得;思想宣传方面,暗网由于受众限制削弱了其宣传功能。另外,暗网的技术门槛和自身缺陷也影响了其在恐怖主义犯罪应用中的普及。托马斯·瑞德认为“暗网的匿名服务有时很慢,并且不是特别稳定,因此并不如预期的好用,恐怖组织有其他更好的选择。”手机实时聊天工具Telegram便是选择之一,Telegram也提供匿名通信服务。到2016年2月为止,其用户规模已突破1亿[22].

综上所述,虽然暗网的匿名服务为恐怖组织提供了绝佳的土壤,但根据已知证据和研究数据来看,当前暗网恐怖主义犯罪在功能上具有辅助性,暗网对恐怖主义犯罪的作用不应被过度放大。

五、结论

2015年11月发现的伊斯兰国暗网宣传网站,成为恐怖组织利用暗网进行思想传播的首例证据,关于暗网与恐怖主义关系的探讨随之成为西方学者研究的热点。本文以此为契机,对暗网恐怖主义犯罪进行了系统介绍,并将其特点归结为匿名性、技术性和辅助性三点。理论上说,暗网的匿名服务与亚文化氛围为恐怖主义犯罪提供了合适的生态系统。但从当前研究成果来看,恐怖组织利用暗网实施的犯罪活动并不多见,主要原因除了调查难度过大之外,还包括暗网技术门槛高、受众较少、自身稳定性不强以及存在其他选择等等。尽管如此,理论上恐怖主义对暗网的需求是客观存在、不容忽视的。随着暗网技术的自身完善,恐怖组织在暗网上的活动是有可能扩大的。因此,进一步跟踪研究恐怖主义犯罪在暗网上的表现行为,对于反恐工作具有重要的现实意义。

重要提示:转载本站信息须注明来源:985论文网,具体权责及声明请参阅网站声明。

阅读提示:请自行判断信息的真实性及观点的正误,本站概不负责。

论文服务

专科论文咨询

专科论文咨询